Principales erreurs lors de la configuration d'un serveur proxy et comment les éviter

27/10/2025Serveur proxy est un intermédiaire : votre appareil n’envoie pas la requête directement au site web, mais d’abord au proxy ; le proxy envoie la requête en son propre nom au site, reçoit la réponse, puis vous la retransmet. Pour le site web, il semble que la requête provienne du proxy et non de votre ordinateur.

Pourquoi les proxies sont nécessaires

- Si vous souhaitez masquer votre véritable adresse IP ou accéder à un site web indisponible dans votre pays, un proxy vous permet de le faire.

- Dans un bureau ou une école, un proxy filtre les sites web et enregistre le trafic selon des règles définies.

- Les fournisseurs d’accès à Internet et les entreprises utilisent des proxies pour mettre en cache les pages populaires — cela permet d’économiser la bande passante et d’accélérer l’accès.

- Un proxy inverse rend un site web plus fiable — il distribue les requêtes entre les serveurs, chiffre la connexion et peut inspecter le trafic entrant à la recherche de menaces.

- Un proxy voit tout le trafic non chiffré et peut enregistrer vos requêtes — il doit donc être digne de confiance.

Erreurs courantes lors de la configuration d’un proxy

Si un proxy est mal configuré, au lieu de protéger et d’accélérer le trafic, il crée des vulnérabilités, ralentit le réseau et bloque l’accès aux ressources nécessaires.

Principales erreurs de configuration :

- Proxy ouvert ou authentification faible — le proxy est accessible à tout le monde ou les mots de passe sont faciles à deviner.

- Mauvaise gestion du SSL/HTTPS — le proxy ne chiffre pas les connexions ou gère mal les certificats.

- Erreurs de redirection et d’en-têtes (par exemple, laisser un proxy transparent actif).

- Cache mal configuré (TTL trop long, mise en cache de pages privées) ou absence de contrôle de cache.

- Fuites DNS et routage incorrect — les requêtes contournent le proxy.

- Journaux sans rotation/chiffrement ou absence totale de logs.

- Utilisation de proxies publics ou gratuits pour des opérations sensibles.

Conséquences des erreurs de configuration

Perte de sécurité

Si le proxy est ouvert, ne chiffre pas le trafic ou gère mal les certificats, un attaquant peut intercepter les données, modifier le contenu ou utiliser le proxy pour des attaques. Solution : exiger l’authentification, utiliser HTTPS entre le client et le proxy ainsi qu’entre le proxy et le serveur, maintenir les certificats valides, restreindre l’accès par IP/réseaux, appliquer un pare-feu et garder le logiciel à jour.

Ralentissement du réseau

Un cache mal configuré (ou absent), des goulots d’étranglement sur le proxy, des délais d’attente incorrects et un manque d’équilibrage de charge entraînent des retards. Solution : configurer le cache intelligemment (TTLs appropriés, exceptions pour le contenu privé), répartir la charge entre plusieurs instances, surveiller les ressources (CPU, réseau), optimiser les délais d’attente et la taille des files.

Problèmes d’accès aux ressources

Souvent dus à des ACL trop strictes, des erreurs de routage ou des en-têtes incorrects, les clients ne peuvent pas atteindre les sites web, ou les services reçoivent une adresse IP erronée. Solution : vérifier les routes et les règles d’accès, s’assurer que le proxy retransmet correctement les en-têtes, tester l’accès depuis différents réseaux, maintenir des listes d’autorisations/interdictions et d’exceptions.

Risque de blocage et de fuite de données

Si un proxy est utilisé par de nombreuses personnes ou si son IP figure sur des listes noires, l’accès aux ressources peut être refusé. Des en-têtes mal configurés (X-Forwarded-For) et des fuites DNS peuvent révéler les IP réelles des utilisateurs, tandis que des journaux non protégés peuvent provoquer des fuites de données. Solution : surveiller la réputation de l’IP, limiter le nombre et la fréquence des connexions, nettoyer ou masquer les en-têtes si nécessaire, configurer le DNS pour qu’il passe par le proxy, chiffrer et faire tourner les journaux, et appliquer des politiques de conservation.

Comment choisir un fournisseur de proxy

- Définissez d’abord votre objectif : extraction de données, promotion, gestion de comptes, accès à des sites restreints ou protection de serveurs. Cela détermine les proxies dont vous avez besoin — résidentiels ou mobiles pour une authenticité maximale, datacenter pour la vitesse et le faible coût, ou un pool mixte.

- Vérifiez la géographie et l’échelle du pool : avez-vous besoin de pays ou de villes spécifiques ? Combien d’adresses IP uniques sont nécessaires ? Les protocoles pris en charge (HTTP/HTTPS, SOCKS5) et la compatibilité avec vos appareils sont également importants.

- Faites attention à la sécurité : la connexion au proxy est-elle chiffrée ? Des journaux sont-ils conservés, et pendant combien de temps ? Pour les tâches sensibles, choisissez des services avec un minimum de journalisation et un support HTTPS. Vérifiez aussi les limites de trafic, de vitesse et de connexions simultanées — ces paramètres affectent la stabilité sous charge.

- Le support et la gestion comptent également : tableau de bord convivial, API pour l’automatisation, assistance réactive. La réputation du service et les avis réels des utilisateurs indiquent sa fiabilité.

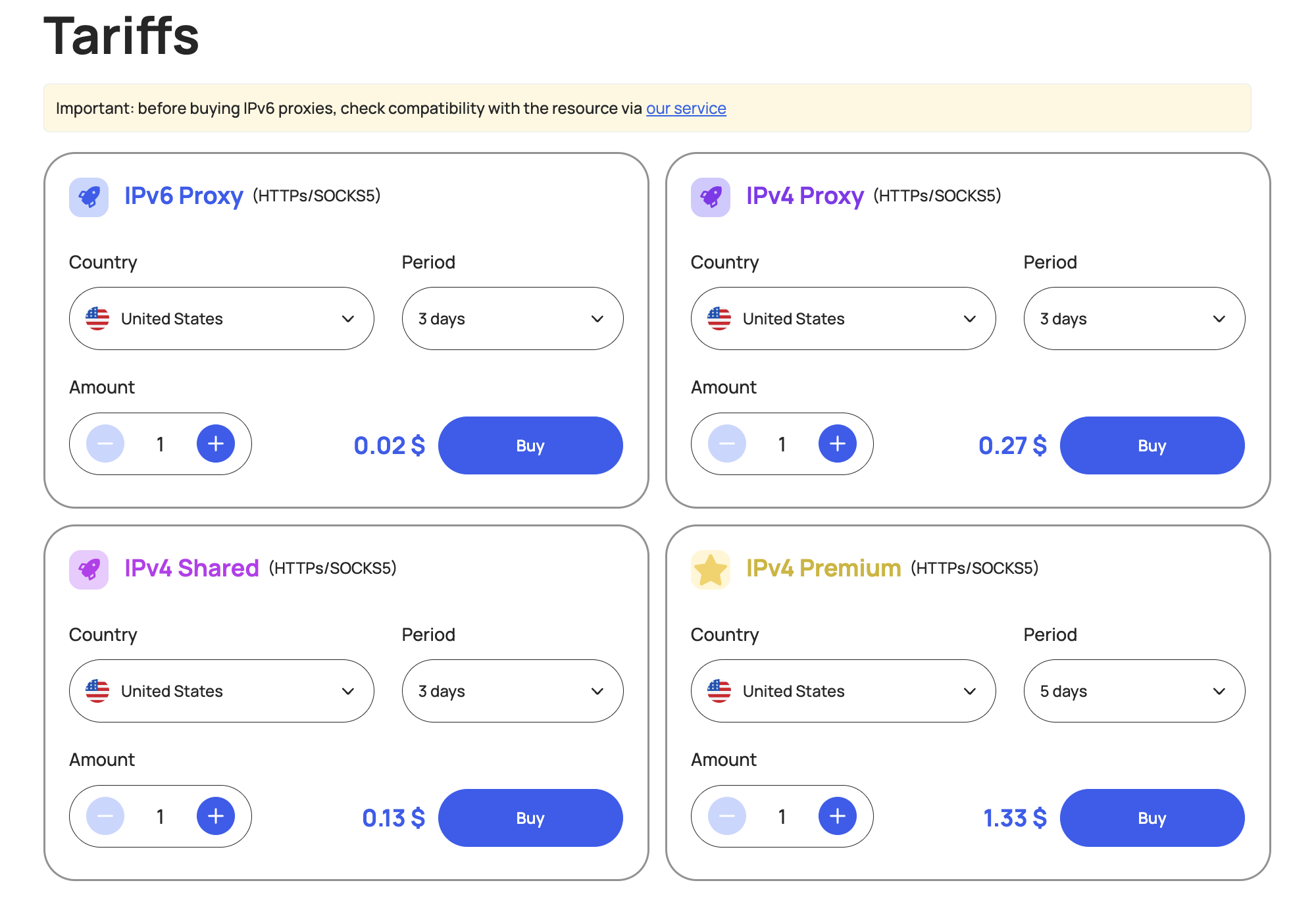

Les proxies Belurk répondent à tous les critères essentiels. Le service propose différents types de proxies (y compris des options pour augmenter la vitesse de connexion), une large couverture IP, le support HTTP/HTTPS et SOCKS5, un panneau de gestion pratique avec API, des connexions chiffrées et une politique transparente.

Conclusions et recommandations

Selon le type de proxy

- Les proxies de centre de données sont moins chers et plus rapides, mais facilement détectables et bloqués — adaptés aux tests internes et aux tâches ne nécessitant pas d’IP « naturelles ».

- Les proxies résidentiels apparaissent comme des adresses d’utilisateurs réels, coûtent plus cher et sont moins souvent bloqués — un bon choix pour le scraping avancé et les services sensibles à la réputation d’IP.

- Les proxies mobiles fournissent des IP provenant d’opérateurs cellulaires ; ils sont plus fiables pour les réseaux sociaux et pour contourner les blocages, mais plus lents et plus coûteux. Par protocole, SOCKS est universel et prend en charge tous les types de trafic, tandis que HTTP(S) est mieux adapté aux requêtes web et au TLS.

Comment éviter les erreurs lors du choix

- Lors du choix d’un proxy, tenez compte de votre objectif, de la géographie des IP nécessaires, de la vitesse et de la latence, du support des protocoles modernes, des méthodes d’authentification et de la politique de journalisation.

- Pour les entreprises, le SLA, la surveillance et l’assistance technique sont essentiels. Pour la confidentialité, il est crucial que le fournisseur ne conserve pas de journaux et garantisse une authentification sécurisée.

Proxies selon le type d’utilisateur

- Pour les entreprises, il vaut la peine d’investir dans la qualité : choisir des fournisseurs avec SLA, grands pools d’IP et API de gestion ; utiliser des IP dédiées lorsque la réputation est importante (services de messagerie, comptes) ; intégrer un suivi.

- Les utilisateurs particuliers doivent éviter les proxies publics gratuits trouvés sur Internet — ils sont souvent peu sûrs. Pour protéger les données personnelles et simplifier l’utilisation, il vaut mieux choisir un proxy payant et fiable. Lorsqu’on travaille avec les réseaux sociaux, il est recommandé d’utiliser des proxies résidentiels ou mobiles et de respecter les limites d’utilisation pour éviter les blocages.

Essayez le proxy Belurk dès maintenant

Achetez des proxys à des prix compétitifs